learninginventions.org สนใจหาเงินกู้ผ่านสินเชื่อนาโนสินเชื่อถูกกฎหมาย ทั้งยังสามารถผ่อนของไม่ใช้บัตรได้ในตอนนี้

สมัครเงินกู้ด่วนเพื่่อใช้บริการผ่อนไม่ใช้บัตร หรือสมัครสินเชื่อนาโนไฟแนนซ์และสินเชื่อเงินด่วนถูกกฎหมายปี 66

บริการเงินกู้ออนไลน์วันนี้ผ่านสินเชื่อนาโน-สินเชื่อถูกกฎหมาย พร้อมทั้งการผ่อนสินค้าไม่ใช้บัตรในปี 2024

หาเงินกู้ที่ไหนดี ปี 2024

ไม่ว่าจะผ่านมากี่ยุคกี่สมัย เศรษฐกิจการเมืองในประเทศไทยก็ยังไม่ค่อยพัฒนาไปเท่าที่เราคาดหวัง สิ่งที่สะท้อนสภาพเศรษฐกิจในบ้านเราได้เป็นอย่างดีก็คือภาระหนี้สินของคนในประเทศนั่นเอง โดยเราสามารถมองเห็นสภาพเศรษฐกิจภายในประเทศได้จากสภาพคล่องทางการเงินของประชาชนในแต่ละครัวเรือนโดยเราจะพบว่ามีประชากรไทยเป็นจำนวนมากที่มีรายได้ไม่สมดุลกับรายจ่ายทำให้ประชาชนจำนวนมากมีเงินไม่พอใช้และจำเป็นที่จะต้องต้องเพิ่งพาแหล่งกู้เงิน ซึ่งเราจะเห็นได้จากการใช้บริการกู้เงินมีเพิ่มมากขึ้นกว่าในอดีตมากซึ่งการกู้เงินสามารถทำได้ทั้งจากสถาบันการเงินประเภท non-bankรวมไปถึงการกู้เงินจากธนาคารของทางภาครัฐด้วย เพราะการหาเงินกู้ก็เป็นวิธีหนึ่งที่จะช่วยให้หลายครอบครัวมีสภาพคล่องทางการเงินที่ดีขึ้น ดังนั้นเราจึงเห็นว่าหลายคนก็พร้อมที่จะกู้เงินด่วนกันทั้งนั้น

ในความเป็นจริงแม้เราจะต้องการเงินด่วนสักแค่ไหนก็ตามการหาเงินกู้ที่น่าเชื่อถือได้นั้นย่อมดีกว่า และในปัจจุบันก็มีการให้บริการกู้สินเชื่อทางออนไลน์โดยการปล่อยเงินกู้ผ่านแอพพลิเคชั่นทางโทรศัพท์โดยเราจะเรียกการกู้เงินผ่านแอพว่าเป็นเงินกู้ออนไลน์ที่หลายคนนิยมเพราะมีความสะดวกและรวดเร็วมากกว่าการกู้เงินด้วยวิธีเดิมๆนั่นเอง

อย่างไรก็ตามการหาเงินกู้ด้วยช่องทางออนไลน์ก็มีความเสี่ยงอยู่เช่นกันเพราะมีมิจฉาชีพที่ปะปนมากับสถาบันการเงินแบบ non-bank เป็นจำนวนมากที่ใช้วิธีการโฆษณาชวนเชื่อให้คนที่ต้องการกู้เงินมาใช้บริการเงินกู้นอกระบบที่มีดอกเบี้ยแพงมากได้เช่นกัน

หาเงินกู้ที่ไหนจึงจะปลอดภัยจากแหล่งเงินกู้ด่วนนอกระบบ ปี 2567

แม้ว่าในปี 2567 การหาเงินกู้ด่วนจะทำได้ไม่ยากนักเพราะเราสามารถใช้หาเงินกู้ผ่านช่องทางออนไลน์ได้ แต่เมื่อเปรียบเทียบกับการใช้บริการเงินกู้ธนาคารหลายคนอาจจะคิดว่าเป็นวิธีที่ค่อนข้างปลอดภัยกว่า การหาเงินกู้ผ่านธนาคารอาจจะทำให้คนที่ต้องการใช้เงินอย่างเร่งด่วนรอไม่ไหวเพราะขั้นตอนในการพิจารณาสินเชื่อของธนาคารนั้นค่อนข้างใช้ระยะเวลาพอสมควรทั้งนี้ยังมีการตรวจสอบคุณสมบัติของผู้กู้อย่างเข้มงวดด้วย ดังนั้นอีกทางเลือกหนึ่งของคนที่ต้องการเงินด่วนจึงมักหาทางออกด้วยการกู้เงินผ่านแอพนั่นเอง

ในปัจจุบันเราก็พบว่าการหาเงินกู้แบบออนไลน์ก็มีทั้งข้อดีและข้อเสียหลายอย่างที่เราต้องรู้ก่อนทำการขอสินเชื่อเพราะหากรีบร้อนหาเงินกู้จนเกินไปก็อาจจะทำให้ตกเป็นเหยื่อของเจ้าหนี้นอกระบบที่มีดอกเบี้ยแสนโหดได้เช่นกัน

หากต้องการหาเงินกู้ขั้นแรกที่เราจะต้องทำนั่นคือการหาข้อมูล อย่าเชื่อเพียงคำโฆษณาว่าดอกเบี้ยถูก หรือ ได้เงินง่าย ได้เงินจริง เอกสารน้อย สิ่งเหล่านี้ล้วนเป็นโฆษณาชวนเชื่อทั้งสิ้น หากต้องการตรวจสอบแหล่งกู้เงินให้แน่ใจว่าเป็นแหล่งกู้เงินที่ถูกกฎหมายหรือไม่เราสามารถที่จะเช็คข้อมูลแอพพลิเคชั่นที่เราหาเงินกู้นั้นได้ที่เว็บไซต์ของธนาคารแห่งประเทศไทย หากเป็นแอพที่ถูกกฏหมายและสามารถใช้งานได้จริงก็จะมีข้อมูลแจ้งไว้อย่างชัดเจนนั่นเอง

หาเงินกู้ทางออนไลน์ต้องระวังอะไรบ้าง

แน่นอนว่าภัยทางไซเบอร์นั้นมีมากมายยิ่งถ้าคิดหาเงินกู้ผ่านแอพแล้วละก็อาจจะต้องเตรียมตัวเตรียมใจให้ดี เพราะในยุคนี้ใครๆก็ใช้งานโทรศัพท์มือถือผ่านอินเทอร์เน็ตกันทั้งนั้น อย่างไรก็ตามหากเราเตรียมตัวมาเป็นอย่างดีก็คงไม่ตกเป็นเหยื่อมิจฉาชีพหรือแกงค์ทวงหนี้นอกระบบเป็นแน่ โดยจุดสังเกตหนึ่งหากว่าเราหาเงินกู้ทางออนไลน์และตัดสินใจได้แล้วว่าจะใช้บริการกู้เงินด่วนผ่านแอพที่หามา ให้เราจำไว้อย่างหนึ่งว่าจะต้องพิจารณาถึงความน่าเชื่อถือของแอพพลิเคชั่น โดยอาจจะหาข้อมูลประกอบการตัดสินใจโดยนำชื่อแอพดังกล่าวไปเสริชดูข้อมูลในเว็บไซต์พันทิปหรือผ่านทางยูทูปว่าเคยมีใครตกเป็นเหยื่อหรือถูกหลอกลวงมาแล้วหรือไม่ และหากว่าทางแอพดังกล่าวมีการออกเงื่อนไขว่าก่อนกู้เงินผ่านแอพจะต้องมีค่าบริการหรือค่าธรรมเนียมในการดำเนินการต่างๆ ให้เราคิดไว้เสมอว่าการกระทำดังกล่าวอาจจะไม่ใช่แอพทางการเงินที่ถูกกฏหมายอย่างแน่นอน

ข้อดีของการหาเงินกู้ผ่านแอพพลิเคชั่น

ถึงแม้ว่าการหาเงินกู้ผ่านทางออนไลน์จะทำให้หลายคนกังวลใจ แต่ก็ต้องยอมรับว่าการหาเงินกู้ด้วยวิธีนี้นั้นเป็นวิธีที่ได้เงินเร็วกว่าการกู้สินเชื่อจากธนาคารเป็นอย่างมาก เพราะว่าการกู้เงินผ่านแอพพลิเคชั่นไม่จำเป็นต้องเตรียมเอกสารเป็นจำนวนมากเหมือนกับการกู้เงินผ่านธนาคารทั้งนี้ก็ไม่ต้องใช้หลักทรัพย์หรือผู้ค้ำประกันวงเงินให้ยุ่งยากด้วย ดังนั้นหลายคนจึงนิยมที่จะกู้เงินผ่านทางแอพเป็นส่วนมาก แต่อย่างไรก็ตามเนื่องจากการกู้สินเชื่อผ่านแอพพลิเคชั่นไม่ได้เข้มงวดถึงเอกสารต่างๆมากนักจึงทำให้วงเงินสินเชื่อที่ได้จึงไม่มากเหมือนกับการยื่นขอสินเชื่อด้วยตัวเองผ่านธนาคาร ดังนั้นการกู้เงินออนไลน์จึงเป็นทางเลือกสำหรับคนที่ต้องการหาเงินกู้ที่ไม่ใช่วงเงินที่สูงมากนัก แต่อาจจะเป็นการกู้เงินเพื่อเพิ่มสภาพคล่องภายในครัวเรือนเล็กๆน้อยๆเท่านั้น การกู้เงินผ่านแอพเพื่อนำไปลงทุนทำธุรกิจหรือสร้างบ้านจึงไม่ใช่ทางเลือกที่เราแนะนำ

แต่ไม่ว่าอย่างไรก็ตามหากมีการวางแผนทางการเงินอย่างรอบคอบ การมีเงินน้อยและใช้น้อยก็ย่อมดีกว่าการมองหาหาเงินกู้อย่างแน่นอน เพราะไม่สนุกแน่ๆที่เราต้องหาเงินทุกเดือนเพื่อแบ่งมาใช้หนี้แทนที่จะเก็บออมเงินนั่นเอง

บทความต่างๆ

วิธีเปิดบัญชีออนไลน์ออมสินที่ใช้เอกสารน้อยมากๆ ก็ทำเรื่องเงินฝากได้แล้ว

เปิดบัญชีออนไลน์ออมสินสามารถทำได้ไหม 2024

แนวทางหารายได้ออนไลน์ได้เงินจริง ตอบโจทย์ผู้ต้องการหาเงินออนไลน์

หารายได้ออนไลน์แบบไหนให้ได้เงินหลักแสน

ใจดีให้ยืม dtac กดอะไร? และสมัครตอนนี้เสียค่าบริการกี่บาทบ้าง?

ใจดีให้ยืม dtac คืออะไรมาทำความรู้จักไปพร้อมๆ กันเลย!

ช่องทางสมัครอีซี่มันนี่เพื่อเข้าถึงโรงรับจำนำเปิด 24 ชม. ในปี 2567

ช่องทางคำนวณดอกเบี้ยโรงรับจำนำอีซี่มันนี่เบื้องต้น

วิธีแลกคะแนน citibank พร้อมอัพเดทของรางวัลต่างๆ ให้เลือกในปี 2024

ส่องช่องทางในการแลกคะแนน Citibank

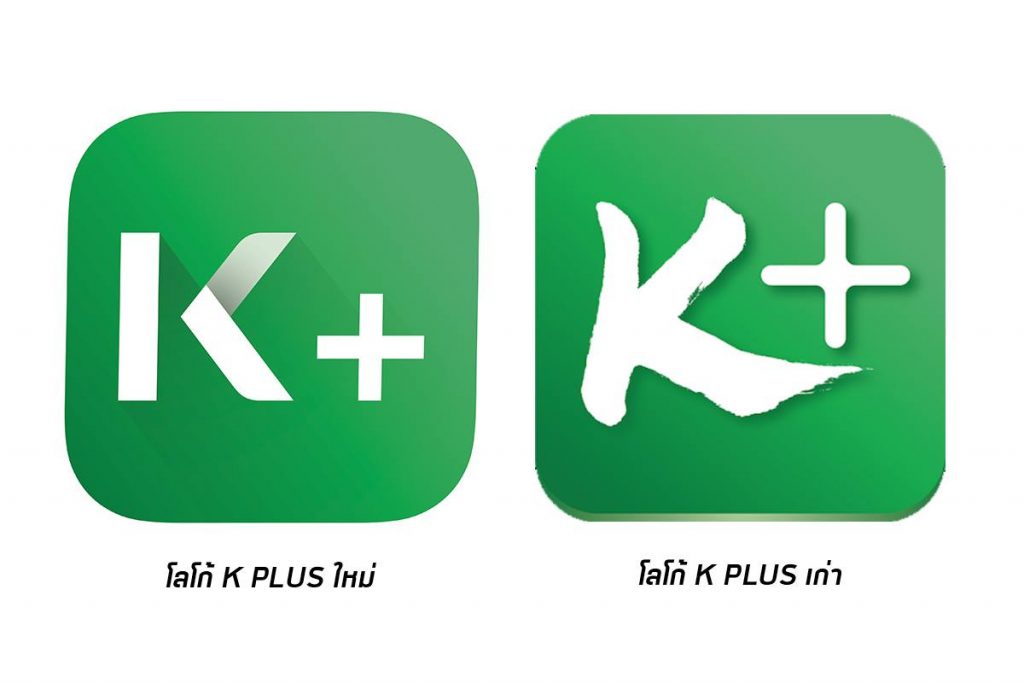

เปรียบเทียบค่าธรรมเนียมบัตรเครดิตกสิกรต่างๆ พร้อมค่าใช้จ่ายในการสมัคร

ค่าธรรมเนียมบัตรเครดิตกสิกรมีอะไรบ้างหรือเราต้องจ่ายในส่วนไหนบ้าง?